如何利用网站IIS日志分析追查网站攻击者

网站日志作为服务器重要的组成部分,详细的记录了服务器运行期间客户端对WEB应用的访问请求和服务器的运行状态,同样,攻击者对网站的入侵行为也会被记录到WEB日志中,因此,在网站日常运营和安全应急响应过程中,我们可以通过分析WEB日志并结合其他一些情况来跟踪攻击者,还原攻击过程。

本文主要讲述了网站日志安全分析时的思路和常用的一些技巧,并通过两个完整的实例讲述了在发生安全事件后,如何通过分析网站日志并结合其他一些线索来对攻击者进行追查。

一、WEB日志结构

在对WEB日志进行安全分析之前,我们需要先了解下WEB日志的结构,从目前主流WEB服务器支持的日志类型来看,常见的有两类:

1、Apache采用的NCSA日志格式。

2、IIS采用的W3C日志格式。

其中NCSA日志格式又分为NCSA普通日志格式(CLF)和NCSA扩展日志格式(ECLF)两类,具体使用那一种可以在WEB服务器配置文件中定义,Apache也支持自定义日志格式,用户可以在配置文件中自定义日志格式,如在Apache中可以通过修改httpd.conf配置文件来实现。

接着我们来看一条Apache的访问日志:

192.168.1.66 - - [06/Sep/2012:20:55:05 +0800] "GET /index.html HTTP/1.1" 404 287 "-" "Mozilla/5.0 (Windows NT 6.1; rv:15.0) Gecko/20100101 Firefox/15.0"

下面是具体的解释:

192.168.1.66:表示客户端IP地址

[06/Sep/2012:20:55:05 +0800]:访问时间及服务器所在时区

GET:数据包提交方式为GET方式。常见的有GET和POST两种类型。

/index.html:客户端访问的URL

HTTP/1.1:协议版本信息

404:WEB服务器响应的状态码。404表示服务器上无此文件;200表示响应正常;500表示服务器错误。

287:此次访问传输的字节数

Mozilla/5.0 (Windows NT 6.1; rv:15.0) Gecko/20100101 Firefox/15.0:客户端浏览器和系统环境等信息。

IIS访问日志格式及保存路径可以在IIS管理器中配置,如下图:

下面是IIS的W3C扩展日志格式:

值得注意的是IIS的W3C日志格式中的访问时间采用的是格林威治时间,和我们的北京时间差8个小时,而且没有办法修改(具体可查看马海祥博客《如何查看及分析网站IIS日志文件》的相关介绍)。

二、WEB日志安全分析原理

通过上面的知识,我们知道WEB日志会记录客户端对WEB应用的访问请求,这其中包括正常用户的访问请求和攻击者的恶意行为,那么我们如何区分正常用户和恶意攻击者呢?通过大量的分析,我们发现攻击者在对网站入侵时,向网站发起的请求中会带有特定的攻击特征,如利用WEB扫描器在对网站进行漏洞扫描时往往会产生大量的404错误日志。

当有人对网站进行SQL注入漏洞探测时,WEB访问日志中通常会出现如下日志:

因此,我们可以通过分析WEB日志中是否存在特定的攻击特征来区分攻击者和正常用户的访问行为。

但是,WEB访问日志并不是万能的,有些攻击行为并不会被记录到WEB访问日志中,比如POST型SQL注入就不会记录在WEB访问日志中,这时我们就需要通过其他手段来监测这种攻击行为(具体可查看马海祥博客《如何通过IIS日志分析网站的隐形信息》的相关介绍)。

三、WEB日志安全分析思路

在对WEB日志进行安全分析时,可以按照下面两种思路展开,逐步深入,还原整个攻击过程。

1、首先确定受到攻击、入侵的时间范围,以此为线索,查找这个时间范围内可疑的日志,进一步排查,最终确定攻击者,还原攻击过程。

2、一般攻击者在入侵网站后,通常会上传一个后门文件,以方便自己以后访问,我们也可以以该文件为线索来展开分析。

四、WEB日志安全分析技巧

WEB日志文件通常比较大,包含的信息也比较丰富,当我们对WEB日志进行安全分析时,我们通常只关注包含攻击特征的日志,其他的日志对于我们来说是无用的,这时我们可以通过手工或借助工具来将我们关注的日志内容提取出来单独分析,以提高效率。

在日志分析中经常用到的几个命令有“find”,“findstr”,“grep”,“egrep”等,关于这几个命令的用法请自行查找相关资料。

1、将数据提交方式为“GET”的日志提取出来

上面这条命令的意思是从iis.log这个文件中查找存在GET字符的日志内容,并将结果保存到iis_get.log中。

2、查找WEB日志中是否存在利用IIS写权限漏洞的攻击行为。

五、实例分析:如何通过分析WEB日志追踪攻击者

上面我们讲了一些关于在WEB日志安全分析过程中经常用到的技巧,现在我们通过一个实例来完整的了解下如何通过分析WEB日志追踪攻击者,还原攻击过程。

1、背景介绍

某日,公司网站服务器WEB目录下突然多了一个名为shell.php.jpg的文件,经过查看文件内容,发现该文件是一个网站后门文件,也就是常说的WebShell,于是怀疑网站被黑客入侵。

接下来网站管理员通过分析WEB日志,并结合其他一些情况,成功追踪到了攻击者,还原了整个攻击过程,在这个过程中还发现了网站存在的安全漏洞,事后及时修复了漏洞,并对网站进行了全面的安全检测,提高了网站的安全性。

2、分析思路

根据目前得到的信息分析,得知WEB目录下存在一个可疑的文件,我们就以该文件为线索,先来查找都有哪些IP访问了该文件,然后并一步排查这些IP都做了哪些操作,最终确认攻击者以及他运用的攻击手段。

3、分析过程

(1)、首先找到存在的网站后门文件,也就是上面提到的WebShell文件,发现该文件是在2013年2月7日被创建的。

(2)、我们先来查找下都有哪些IP访问了这个文件,可通过如下命令将相关日志内容提取出来。

(3)、通过上图我们可以确定目前只有192.168.1.2访问了该文件,这个IP非常可疑,下面我们来查找下该IP都做了哪些操作。

(4)、从上面的日志中我们可以看到这是典型的SQL注入,经过进一步分析,发现攻击者利用SQL注入获取到了网站后台管理员帐号和密码。

192.168.1.2 - - [07/Mar/2013:22:50:21 +0800] "GET /leave_show.php?id=40%20and%201=2%20union%20select%20unhex(hex(concat(0x5e5e5e,group_concat(id,0x5e,user,0x5e,pwd,0x5e,userclass,0x5e,loginip,0x5e,logintimes,0x5e,logintime),0x5e5e5e))),0,0,0,0,0,0,0,0%20from%20(select%20*%20from%20(select%20*%20from%20admin%20where%201=1%20order%20by%201%20limit%201,100)%20t%20order%20by%201%20desc)t%20-- HTTP/1.1" 200 18859 "-" "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.0; SLCC1; .NET CLR 2.0.50727; Media Center PC 5.0; .NET CLR 3.0.04506; .NET CLR 1.1.4322)"

(5)、接着攻击者利用获取到的帐号成功进入了网站后台,详见下面的日志:

192.168.1.2 - - [07/Mar/2013:22:51:26 +0800] "GET /mywebmanage/web_manage.php HTTP/1.1" 200 5172 "http://192.168.1.107/mywebmanage/" "Mozilla/5.0 (Windows NT 6.1; rv:19.0) Gecko/20100101 Firefox/19.0"

192.168.1.2 - - [07/Mar/2013:22:51:44 +0800] "POST /mywebmanage/check.php HTTP/1.1" 200 47 "http://192.168.1.107/mywebmanage/web_manage.php" "Mozilla/5.0 (Windows NT 6.1; rv:19.0) Gecko/20100101 Firefox/19.0"

192.168.1.2 - - [07/Mar/2013:22:51:45 +0800] "GET /mywebmanage/default.php HTTP/1.1" 200 2228 "http://192.168.1.107/mywebmanage/check.php" "Mozilla/5.0 (Windows NT 6.1; rv:19.0) Gecko/20100101 Firefox/19.0"

(6)、然后攻击者访问了add_link.php这个页面,该页面是一个添加友情链接的页面:

通过分析网站源码,发现该页面上传图片处存在一个文件上传漏洞,攻击者正是利用这个漏洞上传了一个名为shell.php.jpg的后门文件,并且利用Apache的解析漏洞成功获取到一个WebShell。

192.168.1.2 - - [07/Mar/2013:22:53:40 +0800] "GET /mywebmanage/link/add_link.php HTTP/1.1" 200 3023 "http://192.168.1.107/mywebmanage/LeftTree.php" "Mozilla/5.0 (Windows NT 6.1; rv:19.0) Gecko/20100101 Firefox/19.0"

192.168.1.2 - - [07/Mar/2013:22:54:50 +0800] "POST /mywebmanage/link/add_link_ok.php HTTP/1.1" 200 77 "http://192.168.1.107/mywebmanage/link/add_link.php" "Mozilla/5.0 (Windows NT 6.1; rv:19.0) Gecko/20100101 Firefox/19.0"

192.168.1.2 - - [07/Mar/2013:22:55:48 +0800] "GET /link/shell.php.jpg HTTP/1.1" 200 359 "-" "Mozilla/5.0 (Windows NT 6.1; rv:19.0) Gecko/20100101 Firefox/19.0"

192.168.1.2 - - [07/Mar/2013:22:55:54 +0800] "POST /link/shell.php.jpg HTTP/1.1" 200 132 "http://192.168.1.107/link/shell.php.jpg" "Mozilla/5.0 (Windows NT 6.1; rv:19.0) Gecko/20100101 Firefox/19.0"

(7)、到这里,我们已经可以了解到攻击者的攻击过程了,具体如下:

首先对网站进行漏洞检测,发现存在SQL注入漏洞--->利用SQL注入漏洞获取到网站后台管理员帐号、密码及其他信息--->以管理员身份登录网站后台--->利用某页面存在的文件上传漏洞,成功上传一个名为shell.php.jpg的后门文件,并结合Apache的解析漏洞,成功获取到一个WebShell。

六、实例分析:利用IIS日志追查BBS网站入侵者

如果你是网管你会如何去追查问题的来源呢?程序问题就去查看“事件查看器”,如果是IIS问题当然是查看IIS日志了!

系统文件夹的system32低下的logfile有所有的IIS日志,用来记录服务器所有访问记录,因为是虚拟主机的用户,所以每个用户都配置独立的IIS日志目录,从里面的日志文件就可以发现入侵者入侵BBS的资料了,所以下载了有关时间段的所有日志下来进行分析,发现了很多我自己都不知道资料(具体可查看马海祥博客《IIS日志的作用有哪些》的相关介绍),这下子就知道入侵者是怎么入侵我的BBS了。

1、IIS日志的分析

从第一天里日志可以发现入侵者早就已经对我的BBS虎视耽耽的了,而且不止一个入侵者这么简单,还很多啊,头一天的IIS日志就全部都是利用程序扫描后台留下的垃圾数据。

看上面的日志可以发现,入侵者61.145.***.***利用程序不断的在扫描后台的页面,似乎想利用后台登陆漏洞从而进入BBS的后台管理版面,很可惜这位入侵者好像真的没有什么思路,麻木的利用程序作为帮助去寻找后台,没有什么作用的入侵手法。

查看了第二天的日志,开始的时候还是普通的用户访问日志没有什么特别,到了中段的时候问题就找到了,找到了一个利用程序查找指定文件的IIS动作记录。

从上面的资料发现入侵者61.141.***.***也是利用程序去扫描指定的上传页面,从而确定入侵目标是否存在这些页面,然后进行上传漏洞的入侵,还有就是扫描利用动网默认数据库,一些比较常用的木马名称,看来这个入侵者还以为我的BBS是马坊啊,扫描这么多的木马文件能找着就是奇迹啊。

继续往下走终于被我发现了,入侵者61.141.***.***在黑了我网站首页之前的动作记录了,首先在Forum的文件夹目录建立了一个Myth.txt文件,然后在Forum的文件夹目录下再生成了一只木马Akk.asp

日志的记录下,看到了入侵者利用akk.asp木马的所有操作记录。

详细入侵分析如下:

GET /forum/akk.asp – 200

利用旁注网站的webshell在Forum文件夹下生成akk.asp后门

GET /forum/akk.asp d=ls.asp 200

入侵者登陆后门

GET /forum/akk.asp d=ls.asp&path=/test&oldpath=&attrib= 200

进入test文件夹

GET /forum/akk.asp d=e.asp&path=/test/1.asp&attrib= 200

利用后门在test文件夹修改1.asp的文件

GET /forum/akk.asp d=ls.asp 200

GET /forum/akk.asp d=ls.asp&path=/lan&oldpath=&attrib= 200

进入lan文件夹

GET /forum/akk.asp d=e.asp&path=/lan/index.html&attrib= 200

利用编辑命令修改lan文件夹内的首页文件

GET /forum/akk.asp d=ls.asp 200

GET /forum/akk.asp d=ls.asp&path=/forum&oldpath=&attrib= 200

进入BBS文件夹(这下子真的进入BBS目录了)

POST /forum/akk.asp d=up.asp 200

GET /forum/akk.asp d=ls.asp&path=/forum&oldpath=&attrib= 200

GET /forum/myth.txt – 200

在forum的文件夹内上传myth.txt的文件

GET /forum/akk.asp d=ls.asp&path=/forum&oldpath=&attrib= 200

GET /forum/akk.asp d=e.asp&path=/forum/myth.txt&op=del&attrib= 200

POST /forum/akk.asp d=up.asp 200

GET /forum/myth.txt – 200

利用后门修改Forum文件夹目录下的myth.txt文件。

之后又再利用旁注网站的webshell进行了Ubb.asp的后门建立,利用akk.asp的后门修改了首页,又把首页备份,晕死啊,不明白这位入侵者是怎么一回事,整天换webshell进行利用,还真的摸不透啊。

2、分析日志总结

入侵者是利用工具踩点,首先确定BBS可能存在的漏洞页面,经过测试发现不可以入侵,然后转向服务器的入侵,利用旁注专用的程序或者是特定的程序进行网站入侵,拿到首要的webshell,再进行文件夹的访问从而入侵了我的BBS系统修改了首页,因为是基于我空间的IIS日志进行分析,所以不清楚入侵者是利用哪个网站哪个页面进行入侵的!

不过都已经完成的资料收集了,确定了入侵BBS的入侵者IP地址以及使用的木马,还留下了大量入侵记录,整个日志追踪过程就完毕了。

马海祥博客点评:

通过上面对WEB日志进行的安全分析,我们不仅追踪到了攻击者,也查出了网站存在的漏洞,下面就应该将攻击者上传的后门文件删除掉,并修复存在的安全漏洞,然后对网站进行全面的安全检测,并对WEB服务器进行安全加固,防止此类安全事件再次发生。

本文发布于马海祥博客文章,如想转载,请注明原文网址摘自于https://www.mahaixiang.cn/seoyjy/1379.html,注明出处;否则,禁止转载;谢谢配合!上一篇:最常用最典型的SEO作弊手段

下一篇:百度排名算法规则及SEO优化要点总结

您可能还会对以下这些文章感兴趣!

-

网站SEO优化的分析诊断报告包含了哪些内容

SEO优化是针对搜索引擎规则做出优化以提高网站排名为目的的优化手段。其所需时间往往是长久性的,包括从网站域名、服务器、程序选取、网站结构、行业分析、竞争分析而切入的优化过程。而SEO诊断,在时间的要求上恰与其截然相反,所求目的完全与优化过程一致:提高网站友……【查看全文】

-

落地页体验白皮书5.0解读:什么样的顶部嵌入广告符合体验标准

《百度APP移动搜索落地页体验白皮书5.0》对页面广告的内容、形式、位置和面积的要求都做出了详细的说明,受到了全网开发者的广泛关注。关于白皮书5.0中最新提出的顶部嵌入广告标准”落地页首屏顶部允许嵌入不超过一屏面积10%的优质广告”,不少开发者对此提出疑问和反馈,本篇文章将对顶部嵌入优质广告要求做出具体解读:落地页首屏顶部允许嵌入优质广告的总体要求如下:面积:顶部嵌入广告面积必须小于首屏面积的10%。标识:广告位上有明……【查看全文】

-

如何分析网站是否真的被降权惩罚及解决方法

对于混迹于国内站长圈的朋友来说,每天起早贪黑发外链的网站被百度惩罚似乎在这几年已经是司空见惯的事了,所以很多时候网站流量、排名或者是收录有小幅度波动时,站长都会认为网站又被惩罚了,有到处的去抱怨。其实,很多情况都只是站长自己太过于敏感了而已,网站被百……【查看全文】

-

2011-2012年百度历次大更新数据分析

本篇文章记录了百度从2011年到2012年中旬百度大更新记录的文章。以下数据分析以站长之家官方提供的网站监控分析数据为蓝本,结合优词网等站点观察数据和一些 优秀SEO站长工具和软件的收集,并佐以自己手上二十几个站点作参考进行综合分析,基于统计学分析原理,以大量站……【查看全文】

-

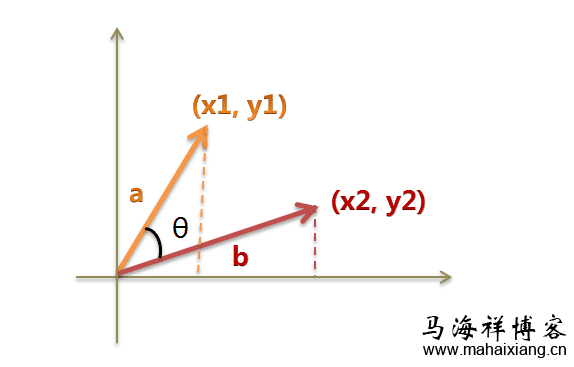

搜索引擎判定相似文章网页的原理

余弦相似性是指通过测量两个向量内积空间的夹角的余弦值来度量它们之间的相似性。0度角的余弦值是1,而其他任何角度的余弦值都不大于1;并且其最小值是 -1。从而两个向量之间的角度的余弦值确定两个向量是否大致指向相同的方向。两个向量有相同的指向时,余弦相似度的值……【查看全文】

-

百度移动搜索落地页体验白皮书4.0全文解读

进入移动互联网时代,百度搜索致力于提升搜索用户的浏览体验,营造健康的搜索生态。过去一年中,在百度搜索和全网资源提供者的共同努力下,移动搜索落地页广告问题已经得到了明显的改善。现在,百度搜索发布《百度移动搜索落地页体验白皮书4.0》,旨在继续与各内容生产……【查看全文】

-

百度最新调整后的算法规则

最近闹得沸沸扬扬的百度6.22和6.28的K站事件到目前已经告一段落了,K站的主要原因已经渐渐明朗,以及百度将会对哪些类型的网站会做降权处理,现在也已经明朗化。针对各大站长漫长的着急等待,以及愤恨的心情,百度目前已经给出了较为明确的答案,那么百度规则和算法调整……【查看全文】

-

网站最新SEO优化公式解析

网站seo优化公式 SEO=Clock=C1+L2+K3+O4 1、是一个积分符号,C=content,L=link,K=keywords,O=others。SEO就是一个长期的对时间积分过程,内容是核心; 2、C1丰富的内容是第一位的要素,按照原创、伪原创、转载依次排列内容的重要性满足用户体验; 3、L2链接的合理与……【查看全文】

-

404 Not Found错误页面的解决方法和注意事项

404页面就是当用户访问某网站时,点击了错误的链接时,所返回的页面。最常见的出错提示:404 Not Found。其目的就是告诉浏览者其所请求的页面不存在或链接错误,同时引导用户使用网站其他页面而不是关闭窗口离开。错误页面的文字可以自定义,有些网站没有设置404错误页面,或……【查看全文】

-

揭秘搜索引擎中的反SEO作弊研究

从搜索引擎优化服务开始,分析了现在所存在的搜索引擎优化的作弊手段;然后提出了四种方法用来预防、破解作弊,并结合现实总结提出逐级分层审查刮度;最后结合Google搜索引擎,讨论并分析了Google搜索引擎的反作弊方法及其中的PR值算法……【查看全文】

-

百度排名算法规则及SEO优化要点总结

做SEO目的其实就是为访客服务,满足用户的需求,想方设法的为了用户提供他们想要看的内容,而不是一味的最求最大利益化,其实百度只是一个展示的平台,只要你有了用户的青睐,你想达到的目标,自然也就水到渠成了,做SEO的核心就是要挖掘用户的力量,只有挖掘用户的力量……【查看全文】

-

Google搜索质量小组专业解答的25个SEO问题

2013年对于众多站长和SEO可以说是最为波折的一年,这一年百度出台了百度绿萝算法、百度石榴算法和百度绿萝算法2.0,而google也相继出台了谷歌EMD算法、熊猫算法、企鹅算法2.0和蜂鸟算法。作为一个站长或SEOer,你是否对这些算法还存在很多的疑惑,尤其对于靠做外贸产品……【查看全文】

-

基于用户投票的六大排名算法研究

随着互联网的发展,网站的数量也在随着成倍的增加着,就中国的互联网来说,根据中国互联网信息中心的数据显示,目前中国的网站数量每半年都会以接近10%的数量增长。这些大量的网站涌现,也就意味着我们已进入了信息大爆炸的时代。 而如今用户担心的已不再是信息太少,而……【查看全文】

-

linux系统或windows+iis系统设置404页面方法

404页面通常是为用户访问了网站上不存在或已删除的页面,服务器返回404错误页面,告诉浏览者其所请求的页面不存在或链接错误,同时引导用户使用网站其他页面而不是关闭窗口离开,消除用户的疑虑。网站设置404页面后,如果网站出现死链接,搜索引擎蜘蛛爬行这类网址……【查看全文】

-

SEO链轮是什么?

SEO链轮(SEO Link Wheels)是从国外引入国内的,一种比较新颖的SEO策略,是一种比较先进的网络营销方式。SEO链轮是指通过在互联网上建立大量的独立站点或是在各大门户网站上开设博客,这些独立站点或是博客群通过单向的、有策略、有计划紧密的链接,并都指向要优化的目标……【查看全文】

-

《百度搜索优质内容指南》全文解读

今日,《百度搜索优质内容指南》在百度搜索学院悄悄地上线了,这是百度近两年,再次重新深度定义什么是百度搜索优质内容,对于SEO人员而言,特别是对于新站长而言,具有非常积极的指导意义,以免造成过多的资源浪费,给予了明确的指导规范的建议。百度搜索2020年全新发布了面向全网内容生产者的《百度搜索优质内容指南》,详细讲述了优质内容的标准,希望给广大内容生产者在生产优质内容时提供参考。关于优质内容的详细标准,请查看以下……【查看全文】

-

百度快照更新是什么意思?

最近发现有很多刚入SEO行业的新手对网站seo的技巧有很多的误区,比如网站快照不更新就代表网站被惩罚。关于这个观点我们先看看什么是百度快照,百度快照的作用是什么?我们有该如何让百度快照持续更新呢?快照即为Web Cache,可以翻译为网页缓存,当搜索引擎派出蜘蛛去对网站……【查看全文】

-

落地页体验白皮书5.0解读:如何合理设置展开全文功能

本文解读文章深度剖析展开全文功能的设置要求。白皮书5.0提到”展开全文的设置必须具有文字标示,且功能实际可用;展开全文功能最多只能出现一次,但不可出现在落地页的首屏内容中(列表页除外);展开全文与广告等引导性内容要设置一定距离间隔,避免干扰用户操作。”如何设置展开全文按钮才更符合用户的体验习惯呢?这篇文章将为你答疑解惑。百度搜索用户研究团队的用户调研发现,搜索用户进入落地页的诉求是浏览页面全部内容,展开……【查看全文】

-

反向链接是什么意思

反向链接又叫导入链接(Backlinks),外部链接,是指外部网站有你的网址指向你的网站,其实就是在目标文档(网页)内部进行声明,要求目标文档指向自己(网页)的链接,通俗点讲,网页A上有一个链接指向网页B,则网页A上的链接是网页B的反向链接,换言之,常规链接在文……【查看全文】

阅读:2048关键词: 反向链接 日期:2012-08-14 -

百度索引量下降的原因及解决方法

作为一名专业的SEO人员,我们很多的时候都在研究站点中有多少页面可以作为搜索候选结果,也就是一个网站的索引量,所谓网站索引量,就是搜索引擎抓取你网站的数量,这能影响到网站收录率,是一个非常重要的SEO因素,索引量是流量的基础,索引量数据的每一个变动都拨动着……【查看全文】

分类目录

互联网更多>>

基于贝叶斯推断应用原理的过滤垃圾邮件研究

随着电子邮件的应用与普及,垃圾邮件的泛滥也越来越多地受到人们的关注。而目前正确识别垃圾邮件的技术难度非……

基于贝叶斯推断应用原理的过滤垃圾邮件研究

随着电子邮件的应用与普及,垃圾邮件的泛滥也越来越多地受到人们的关注。而目前正确识别垃圾邮件的技术难度非……

互联网技术的50年发展回顾与分析

1998年至2008年是公认的互联网飞速发展的十年,无论是传输速率、网络规模、关键技术还是应用领域都经历了大幅的增……

互联网技术的50年发展回顾与分析

1998年至2008年是公认的互联网飞速发展的十年,无论是传输速率、网络规模、关键技术还是应用领域都经历了大幅的增……

云服务器的常规安全设置及基本安全策略

我们要保障云服务器数据安全,首先应树立正确的安全意识,从监控、入侵防御、数据备份等多方面做好安全措施,……

云服务器的常规安全设置及基本安全策略

我们要保障云服务器数据安全,首先应树立正确的安全意识,从监控、入侵防御、数据备份等多方面做好安全措施,……

SEO优化 更多>>

-

预约未到诊患者的回访技巧及话术整

预约未到诊患者的回访技巧及话术整

很多朋友问预约是否有技巧,个人认为技巧是沉…… -

外贸企业网站常用的5个优化推广方法

外贸企业网站常用的5个优化推广方法

做海外推广不同国内的网站推广,因为在文化、…… -

医疗行业该如何做免费营销推广

医疗行业该如何做免费营销推广

当前医疗网站越来越多,竞争也越来越激烈,各…… -

未来的站内SEO优化需要做些什么?

未来的站内SEO优化需要做些什么?

SEO说难不难,说简单也不是那么简单,很多人问…… -

医疗行业开展品牌推广急需解决的1

医疗行业开展品牌推广急需解决的1

如今医疗行业要想在互联网上占有一席之地,就…… -

百度公告:关于近期出现网站劫持用

百度公告:关于近期出现网站劫持用

近日,百度搜索技术团队发现,搜索结果中的部…… -

移动设备前端开发中viewport的理论及使

移动设备前端开发中viewport的理论及使

在移动设备上进行网页的重构或开发,首先得搞…… -

百度对站点Logo属性审核原则的具体要

百度对站点Logo属性审核原则的具体要

自百度搜索资源平台后台的站点属性设置开通上……

百度中文分词技术是什么?

百度中文分词技术是什么? 什么是白帽seo?

什么是白帽seo? 在服务器上设置网站IIS日志的方法步骤

在服务器上设置网站IIS日志的方法步骤 如何撰写一份产品体验报告?

如何撰写一份产品体验报告? APP消息推送的误区与真相

APP消息推送的误区与真相 中小站长常用的5种赚钱方法

中小站长常用的5种赚钱方法 传统行业该如何做电子商务?

传统行业该如何做电子商务? 知乎问答社区的运营机制

知乎问答社区的运营机制 O2O营销模式的深入解析

O2O营销模式的深入解析 运营数据中常见的数据陷阱

运营数据中常见的数据陷阱 移动设备Web App开发与调试的相关知识要点

移动设备Web App开发与调试的相关知识要点 生活中的一些好点子教会你如何赚钱

生活中的一些好点子教会你如何赚钱 产品经理该如何做好产品的架构和流程

产品经理该如何做好产品的架构和流程

网站CSS代码优化的7个原则

网站CSS代码优化的7个原则  交互设计的三要素:目标、任务和行为

交互设计的三要素:目标、任务和行为  织梦dedecms列表页实现无限下拉加载效果的方法技巧

织梦dedecms列表页实现无限下拉加载效果的方法技巧